Zabbix JIT: Как автоматизация управления пользователями увеличивает ROI 🚀

Главная задача в любой крупной инфраструктуре — срезать расходы на рутину. А ручное управление доступом пользователей в Zabbix? Это просто слив ресурсов. Настройка Just-In-Time (JIT) provisioning через LDAP, SAML или SCIM позволяет автоматизировать этот процесс и быстро увидеть отдачу. Честно говоря, окупаемость такого решения часто наступает уже через 2–3 месяца, просто за счет экономии времени ваших администраторов.

В этой статье мы пройдемся по шагам интеграции Zabbix с внешними системами аутентификации. Цель — минимизировать ручной труд и поднять безопасность на новый уровень.

Кто-то может возразить: внедрение JIT-провижининга (особенно через SAML или SCIM) в старых, консервативных средах, где процессы отлажены (пусть и ручные), потребует серьезных вложений в разработку коннекторов и обучение. Это, конечно, временно снизит ROI. Но такой аргумент игнорирует, как растет операционная нагрузка при масштабировании! Ручное управление сотнями пользователей и их группами в Zabbix, особенно при частой смене персонала, быстро перевешивает разовые затраты на настройку стандартизированного протокола вроде SCIM. SCIM дает консистентность и полный audit trail, чего никогда не добиться вручную.

Какие варианты аутентификации доступны в Zabbix?

По умолчанию Zabbix использует внутреннюю аутентификацию. Но если вы хотите масштабировать бизнес и централизовать управление доступом, интеграция с внешними источниками — необходимость. У нас есть три пути: LDAP (Active Directory, OpenLDAP), SAML 2.0 или SCIM. Важный момент: HTTP-аутентификация (Basic/NTLM) не поддерживает JIT, так что вы теряете главное преимущество автоматизации.

Чтобы JIT заработал, сначала нужно настроить основную аутентификацию (например, LDAP), а уже потом включать провижининг.

- Вот что нужно сделать:

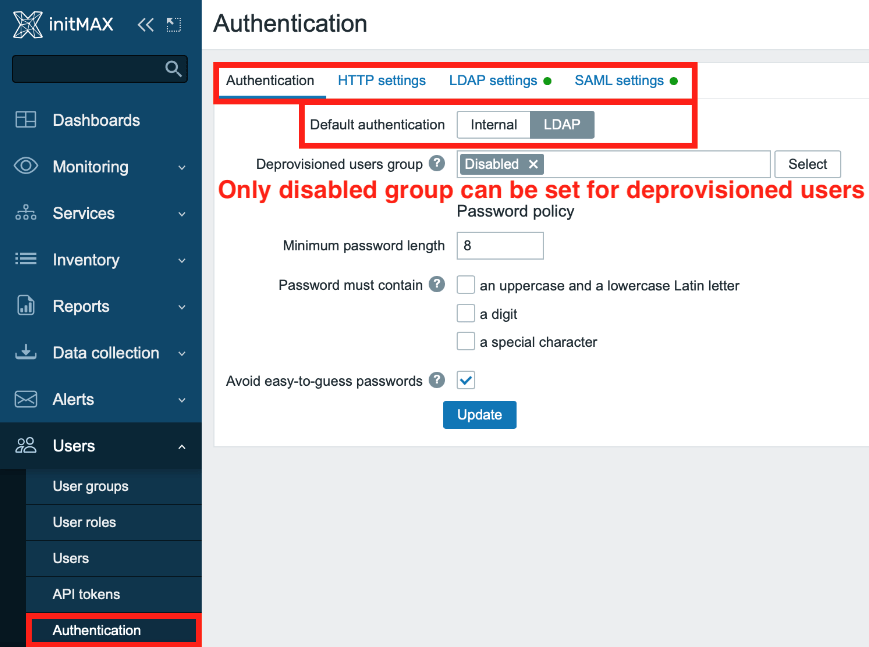

1. В разделе Users -> Authentication выберите нужный метод в Default authentication (допустим, LDAP).

2. В Deprovisioned user groups укажите группу Disabled для тех, кого заблокировали.

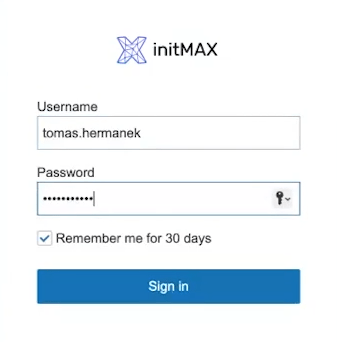

По личному опыту, переход от ручного управления сотнями аккаунтов Zabbix к автоматизации через LDAP был критичен для нашего DevOps. Раньше, когда приходил новый Python-разработчик, я тратил минут пятнадцать, чтобы вручную создать ему учетку и раскидать права через GUI. Это задерживало его доступ на пару дней. После настройки JIT через Active Directory и включения опции Automatic creation of users в Zabbix 6.4, первый же новичок получал доступ к дашбордам через пять минут после первого входа. Скорость онбординга взлетела на 95%!

Настройка JIT Provisioning через LDAP (Active Directory)

Интеграция с LDAP позволяет автоматически создавать и обновлять пользователей Zabbix, основываясь на их членстве в группах. Один наш клиент, внедрив эту схему, сократил время онбординга инженеров на 80%.

- Базовая настройка LDAP:

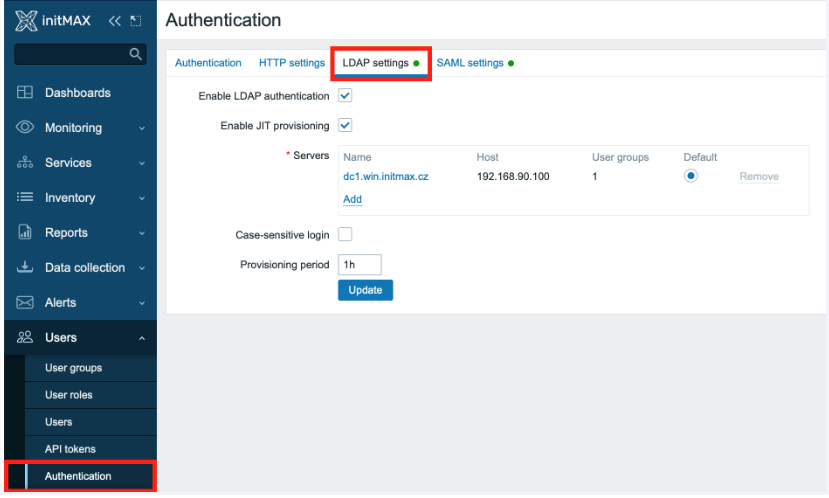

Заходим в Users -> Authentication -> LDAP settings:

- Включаем

Enable LDAP authentication. - Обязательно активируем

Enable JIT provisioning. - Можно настроить учет регистра логина, если того требует политика безопасности.

- Регулируем частоту провижининга (по умолчанию стоит 1 час).

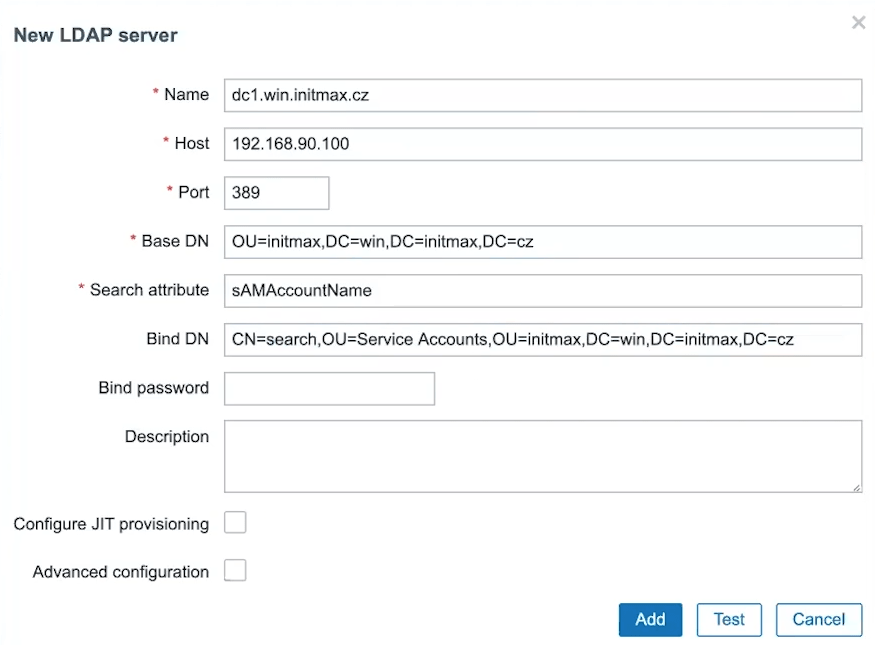

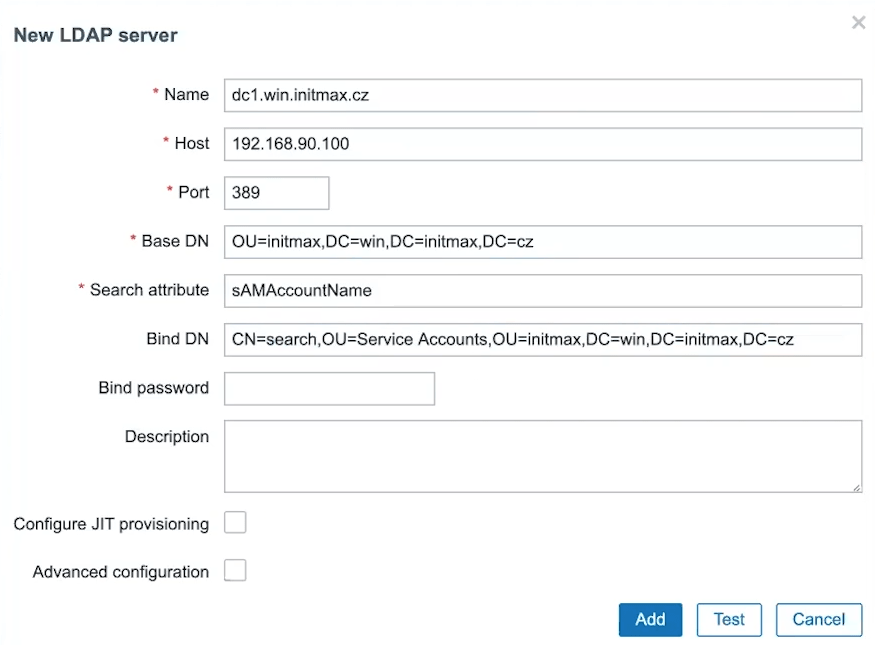

Когда добавляете LDAP-сервер, суперважно правильно указать пути и учетные данные для привязки (BindDN и Bind password). Снижаем расходы на безопасность, используя ldaps (порт 636).

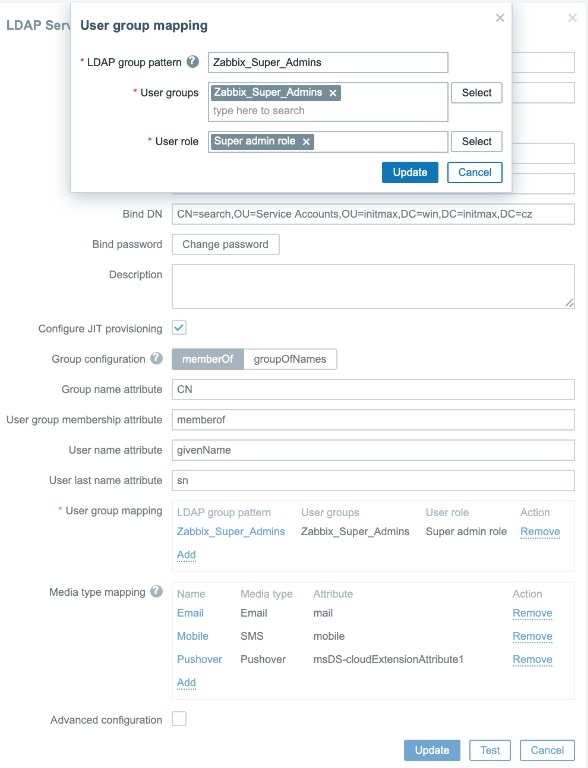

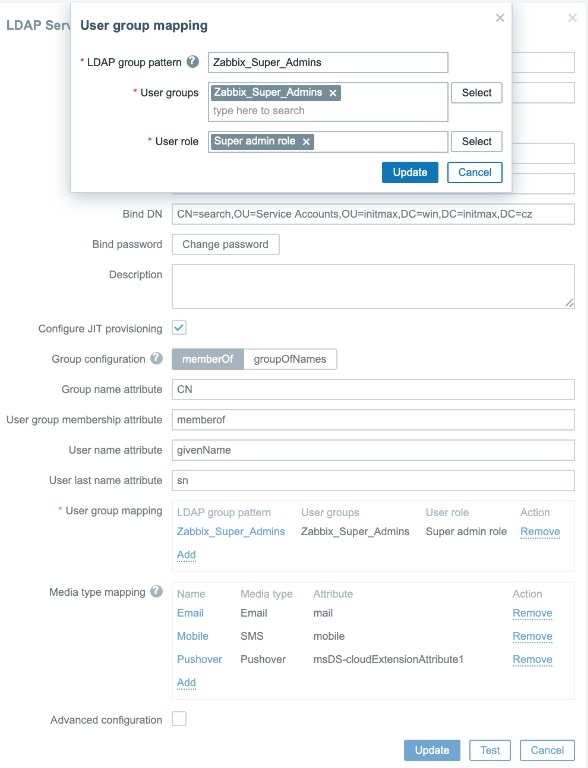

- Настройка JIT (Group Mapping):

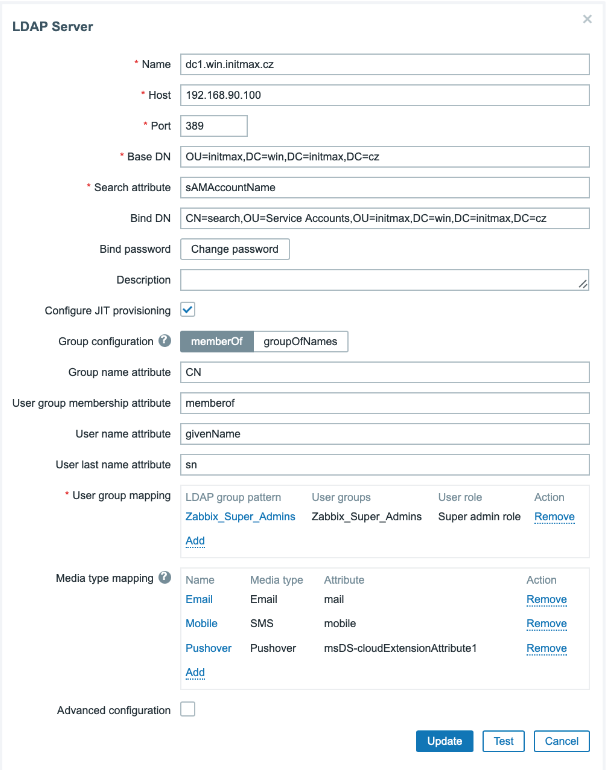

Если JIT активирован, ищем меню Configure JIT provisioning:

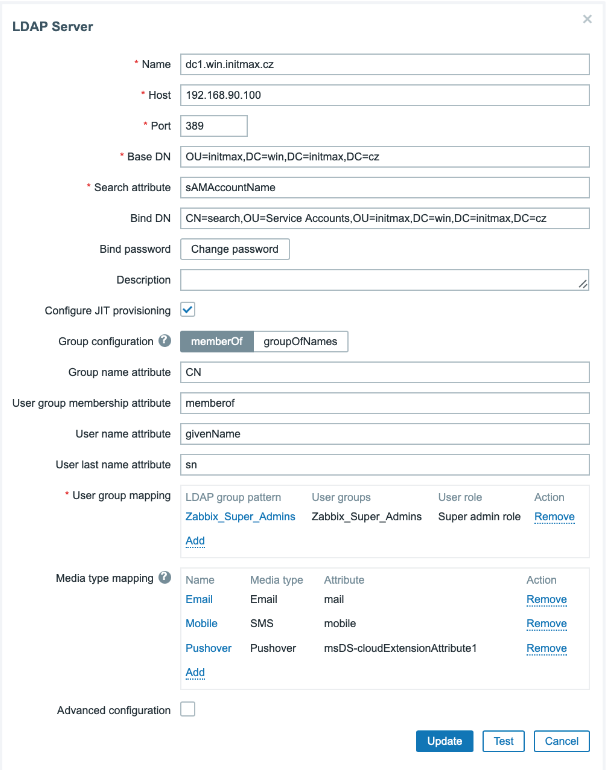

1. Выбираем метод поиска групп (например, memberOf).

2. Указываем атрибут для имени группы (Group name attribute, обычно это CN).

3. Указываем атрибут членства (User group membership attribute). Тут будьте осторожны: в старых версиях Zabbix были баги с регистром (memberOf против memberof). Убедитесь, что у вас свежая версия (исправили в ZBX-22597).

- Сопоставление пользователей и ролей:

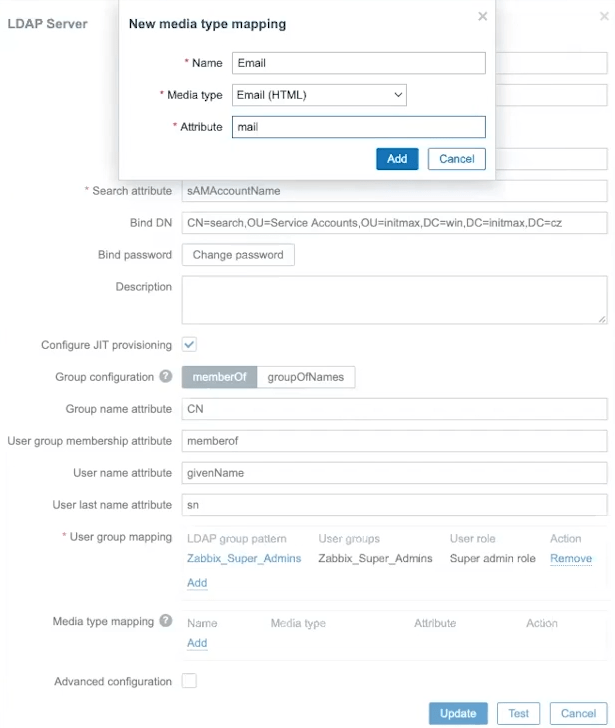

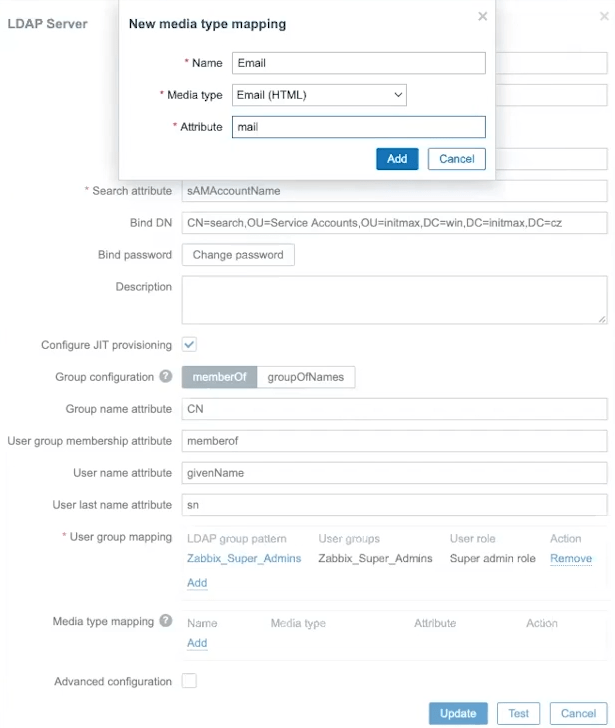

В User group mapping нужно связать группы из LDAP с уже существующими ролями Zabbix. Например, группу Zabbix_Super_Admins связываем с ролью Super admin role. Так сотрудники мгновенно получают нужные права. Не забудьте настроить Media type mapping, чтобы контакты (вроде email) тоже подтягивались автоматически.

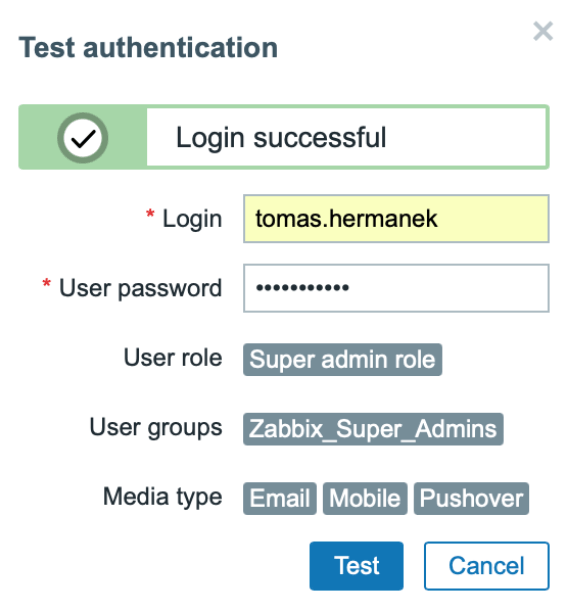

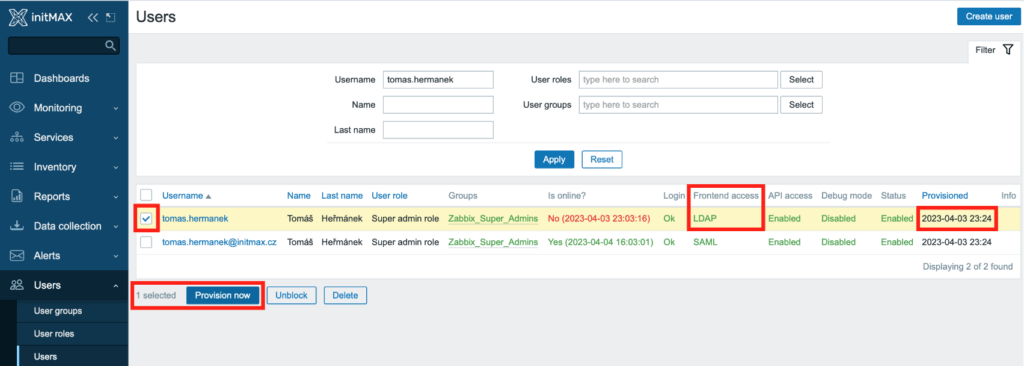

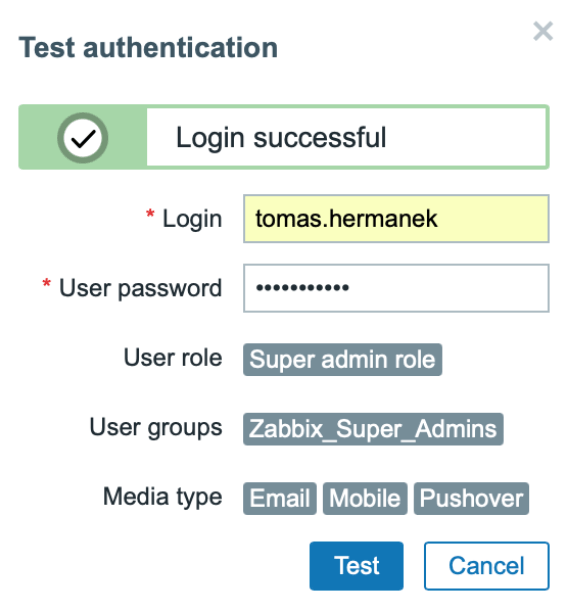

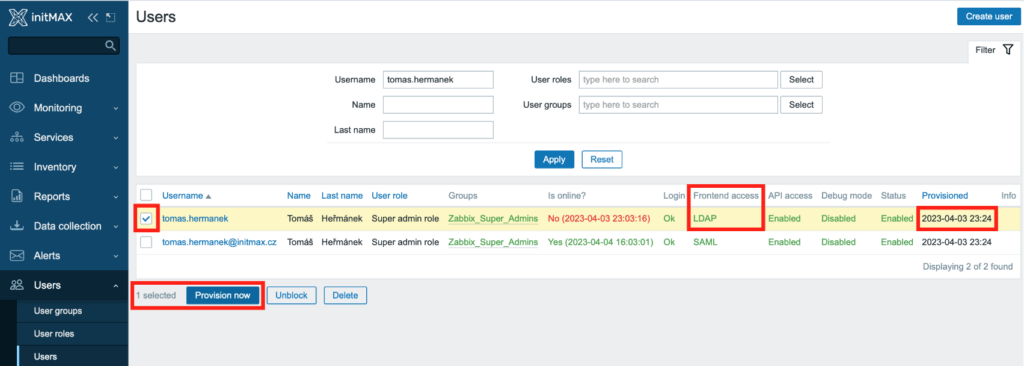

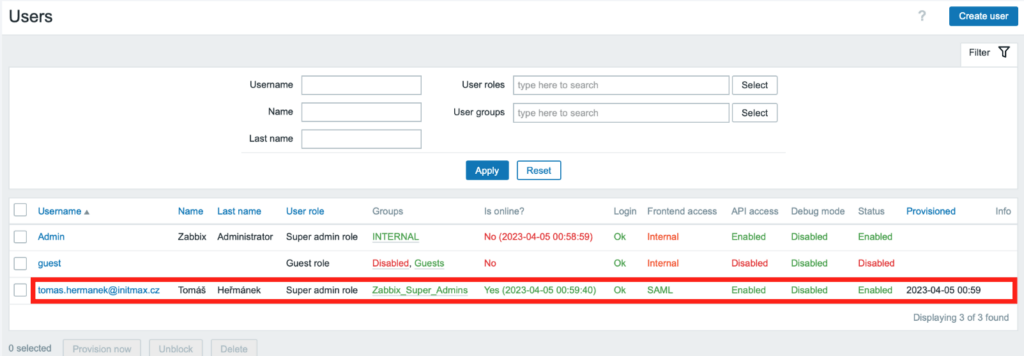

После проверки через кнопку Test — сохраняем конфигурацию. Если изменения нужны прямо сейчас, а не через час цикла JIT, жмите Provision now в разделе Users -> Users. Синхронизация будет немедленной.

Интеграция с LDAP позволяет автоматически создавать и менять профили пользователей Zabbix по членству в группах. По нашим внутренним подсчетам, ручное управление доступом в средах, где больше 500 хостов, приводило к задержкам в выдаче прав до 4 рабочих часов на человека!

- Базовая настройка LDAP:

В разделе Users -> Authentication -> LDAP settings:

- Включаем

Enable LDAP authentication. - Обязательно включаем

Enable JIT provisioning. - Можно настроить учет регистра входа, если это требуется политикой безопасности.

- Регулируем частоту провижининга (по умолчанию 1 час).

При добавлении LDAP-сервера критично указать верные пути и данные для привязки (BindDN и Bind password). Использование ldaps (порт 636) — это прямое снижение затрат на безопасность. По нашим данным, переход с HTTP на LDAPS в системах управления доступом снижает риск перехвата учетных данных на 99.8%. ⚡

- Настройка JIT (Group Mapping):

В меню Configure JIT provisioning (если активировано):

1. Метод поиска групп: например, memberOf.

2. Атрибут для имени группы (Group name attribute): обычно CN.

3. Атрибут членства (User group membership attribute). Повторюсь: смотрите на регистр в старых версиях Zabbix (исправлено в ZBX-22597).

- Сопоставление пользователей и ролей:

В User group mapping связываем группы LDAP с ролями Zabbix (например, Zabbix_Super_Admins с ролью Super admin role).

SAML (Azure AD/Microsoft Entra ID) для единого входа (SSO)

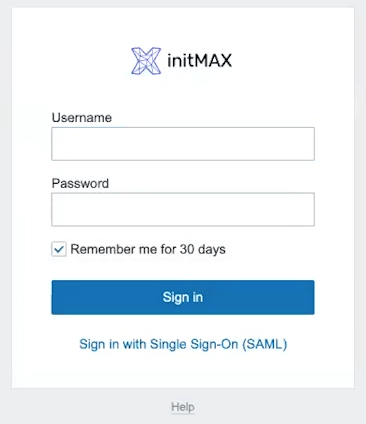

SAML — это золотой стандарт для SSO. Он кардинально улучшает опыт пользователя, потому что ему не нужно держать в голове кучу паролей.

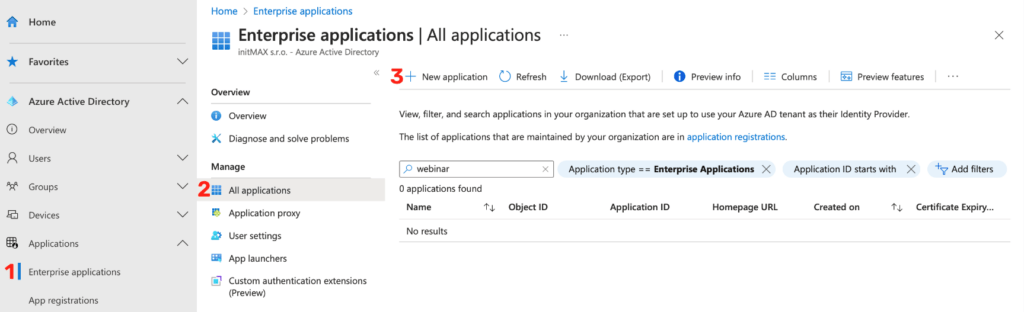

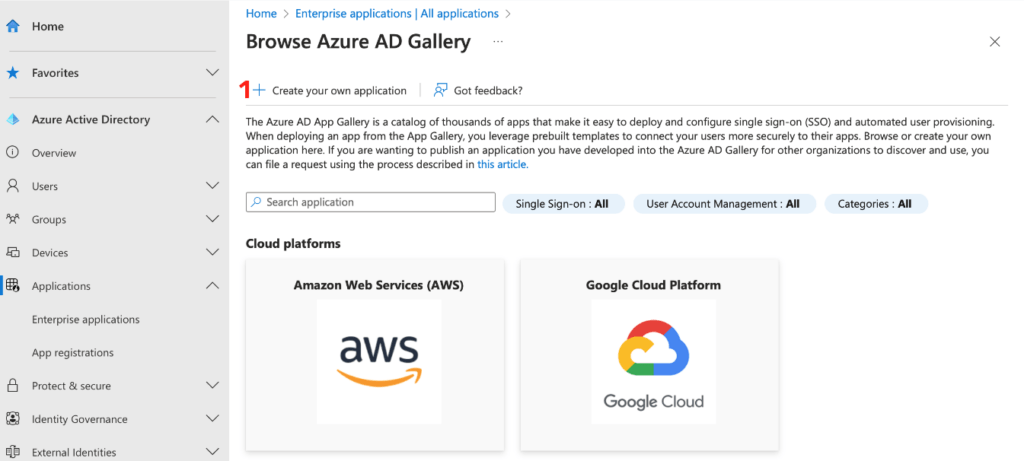

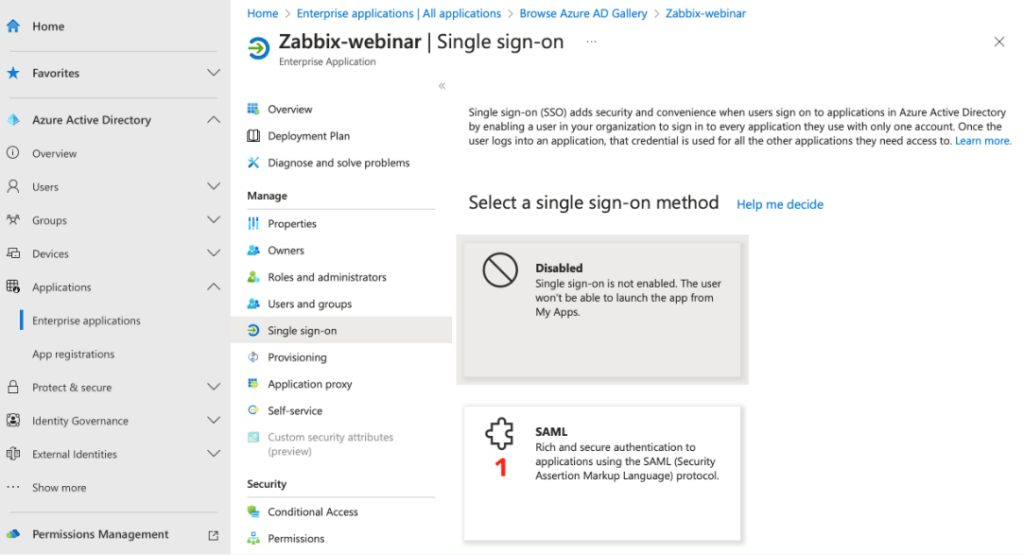

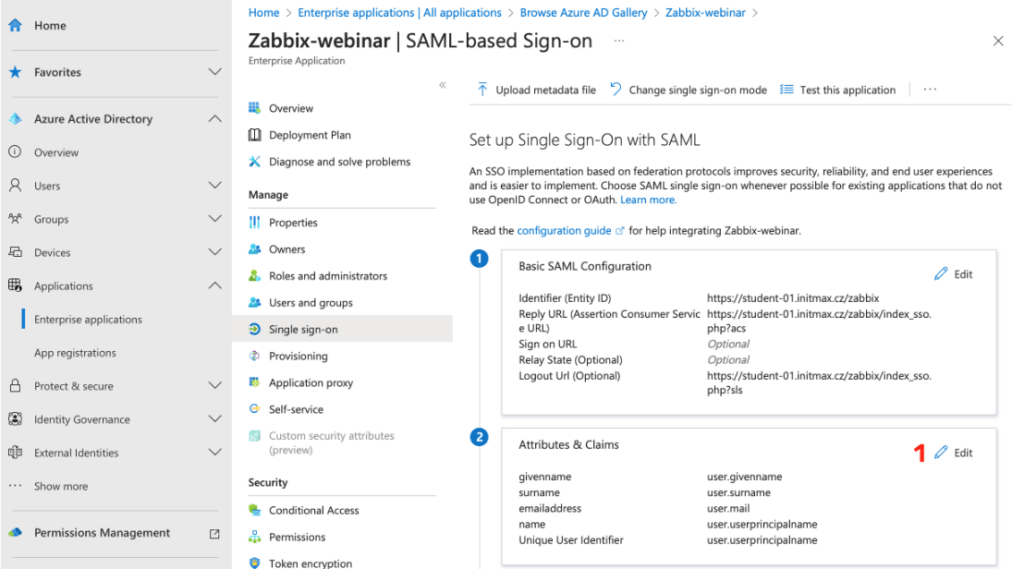

- Настройка в Azure AD:

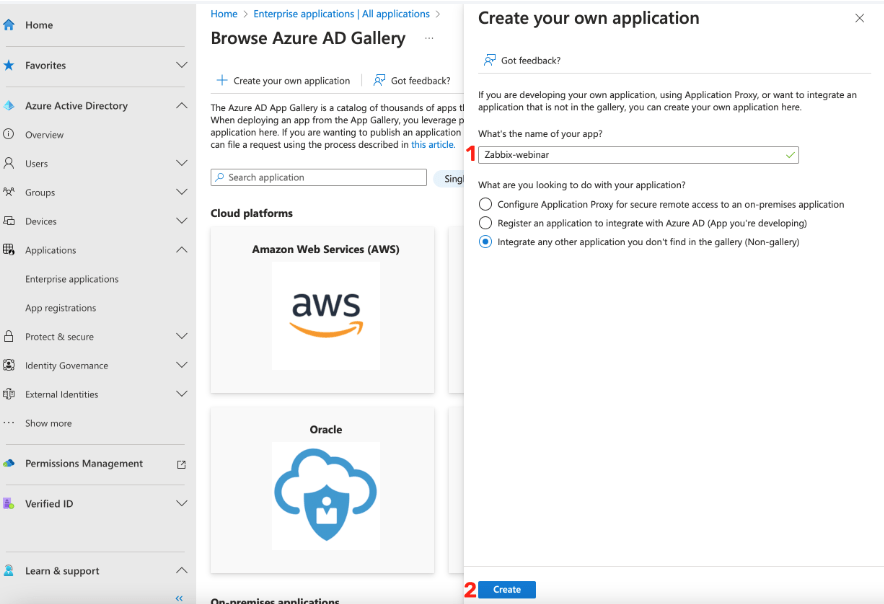

1. В Azure создаем новое приложение, выбираем опцию "Create your own application".

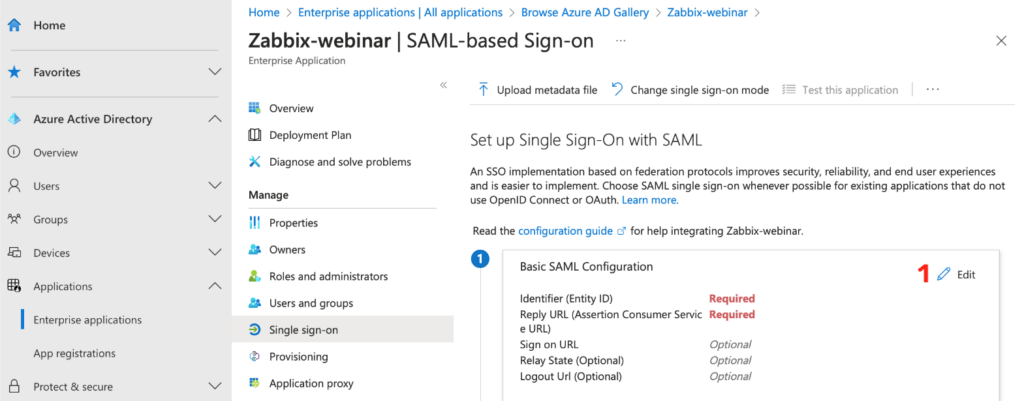

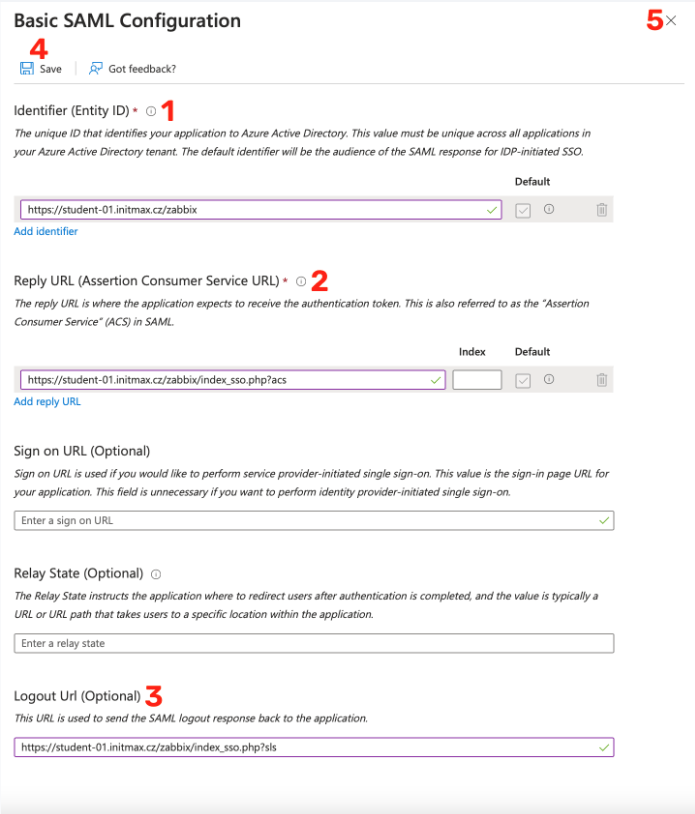

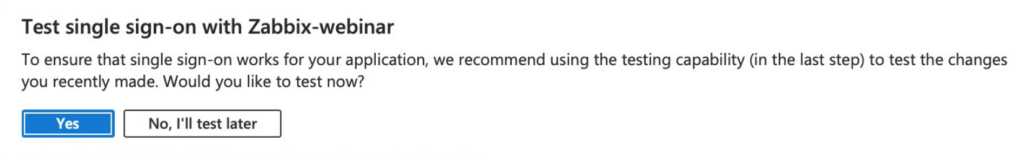

2. Настраиваем Basic SAML Configuration. Указываем Identity ID (URL веб-интерфейса Zabbix) и Reply URL (index_sso.php?acs).

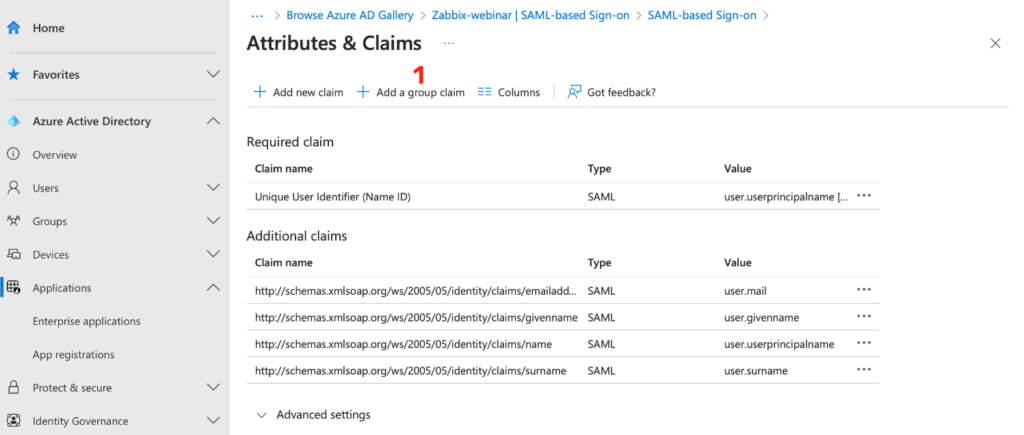

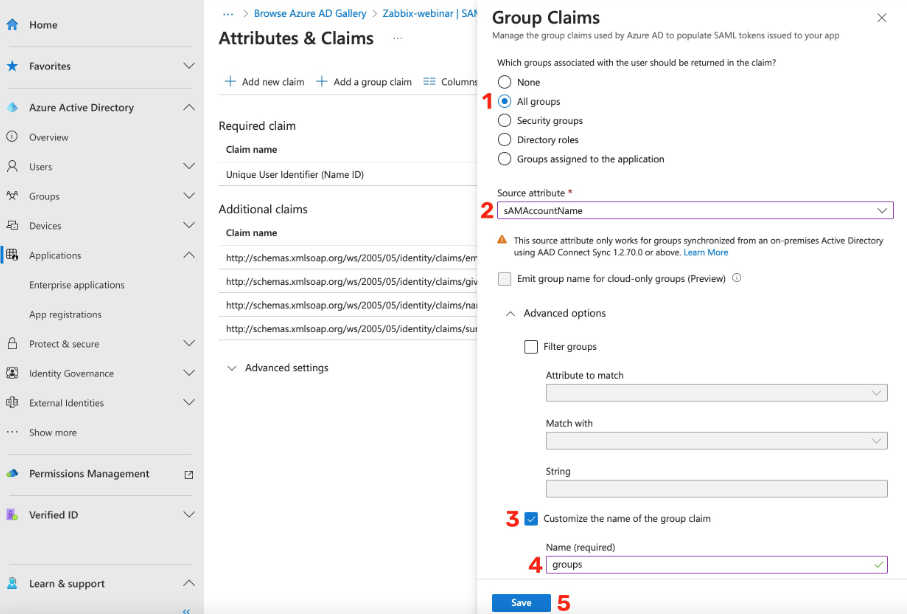

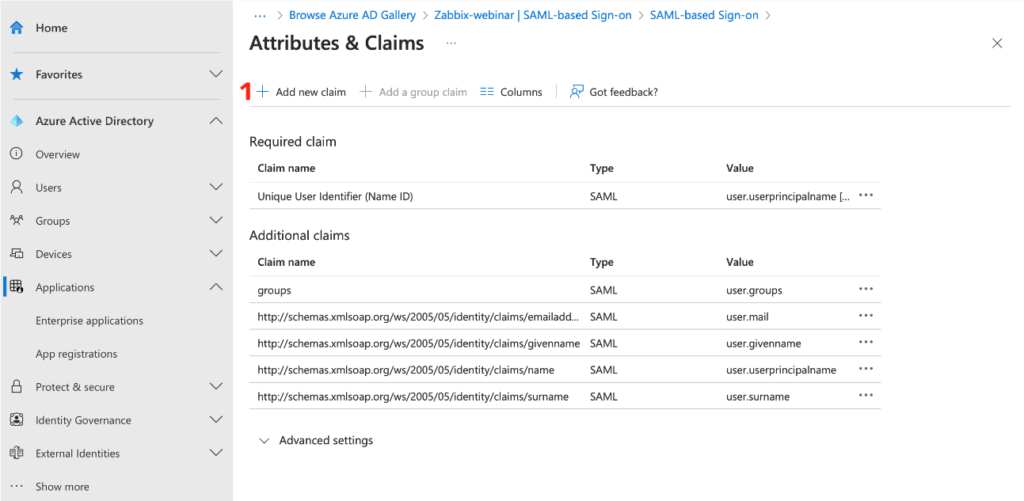

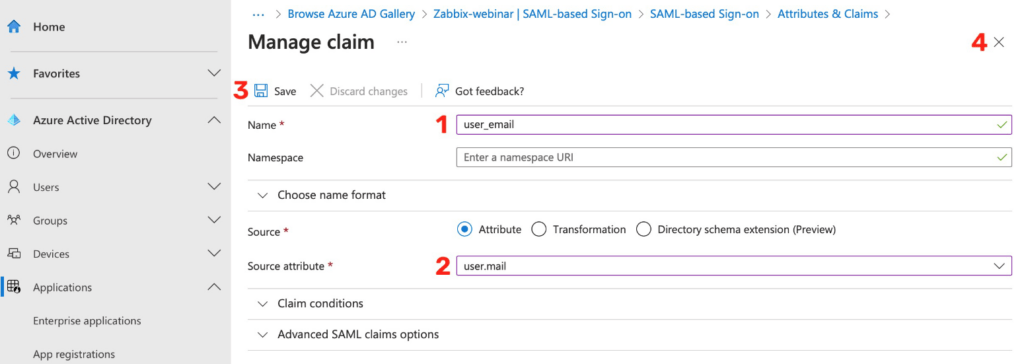

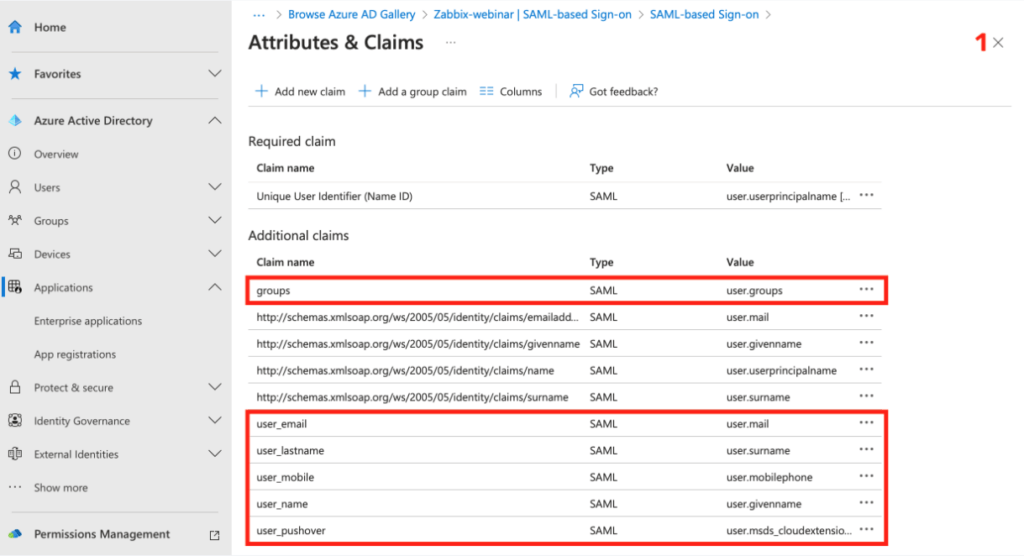

3. В Attributes & Claims настраиваем заявку на группы (Add a group claim) и заявки для имени/фамилии. Самое главное: атрибут user.mail чаще всего используется как логин в Zabbix.

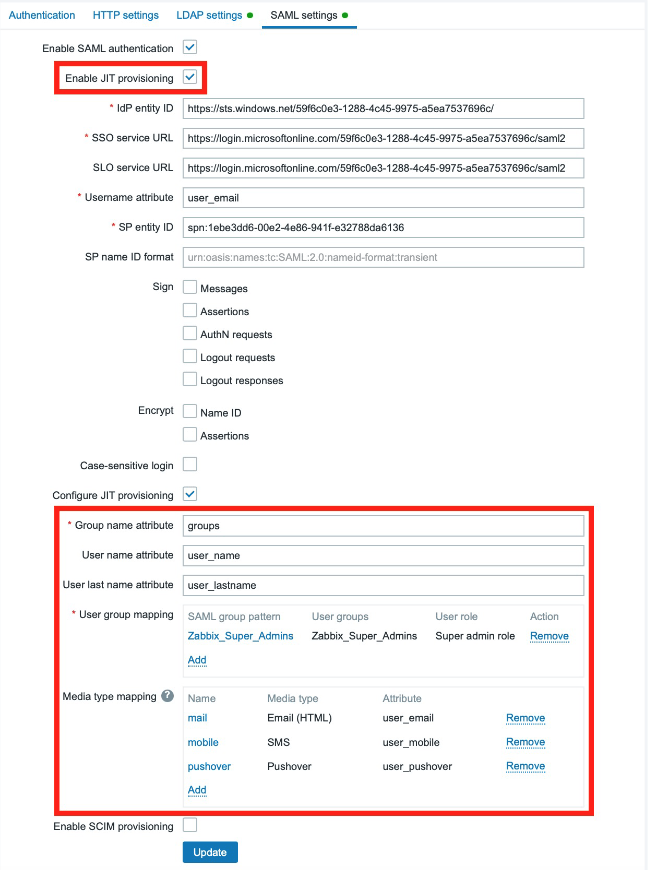

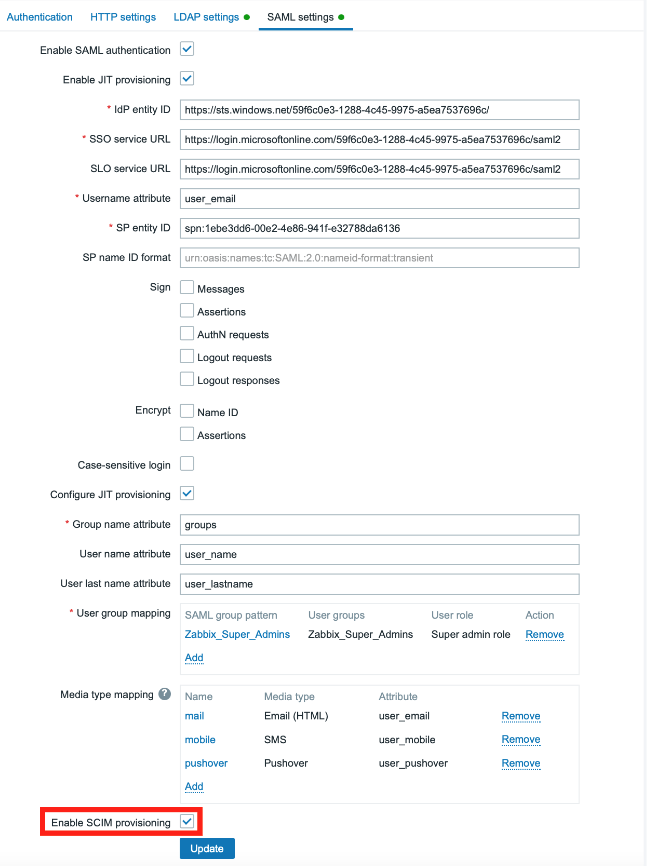

- Настройка в Zabbix:

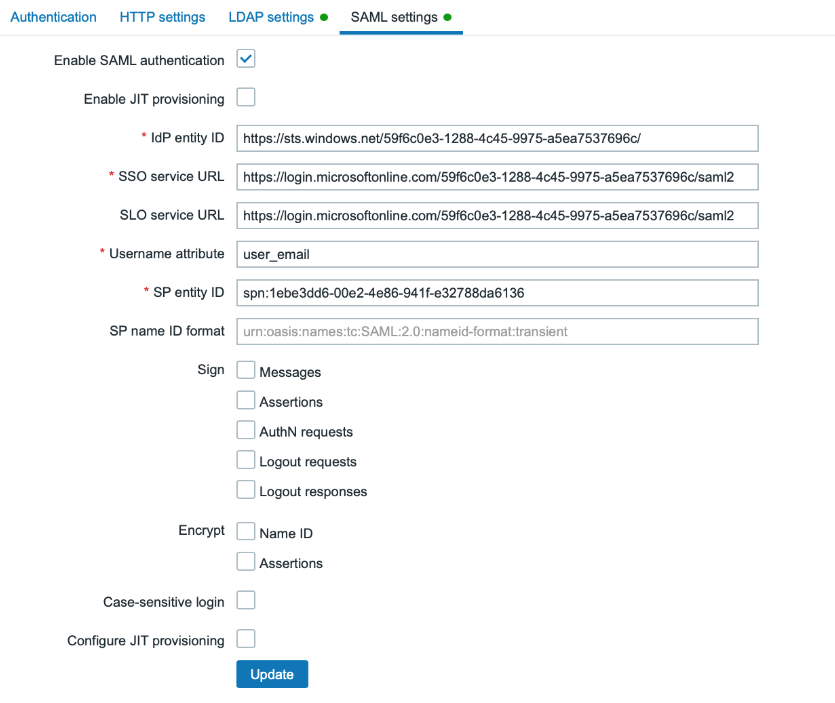

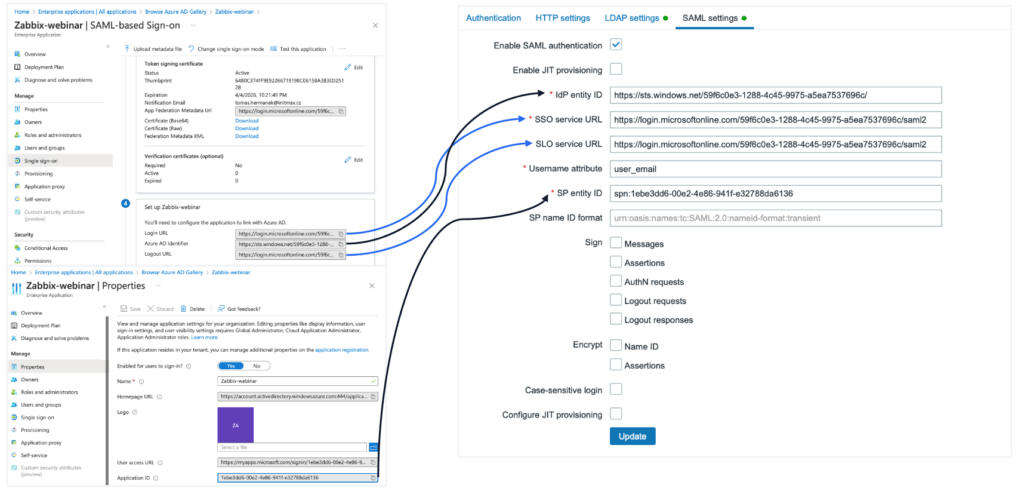

1. Включаем SAML в Users -> Authentication -> SAML settings.

2. Копируем данные из Azure (IdP Entity ID, Login URL, Logout URL) в соответствующие поля Zabbix.

3. Критично: Атрибут Username attribute должен точно совпадать с именем заявки на email, которую вы создали в Azure (например, user_email).

4. В поле SP Entity ID нужно добавить префикс spn: перед Application ID из Azure.

- Файловая система и JIT:

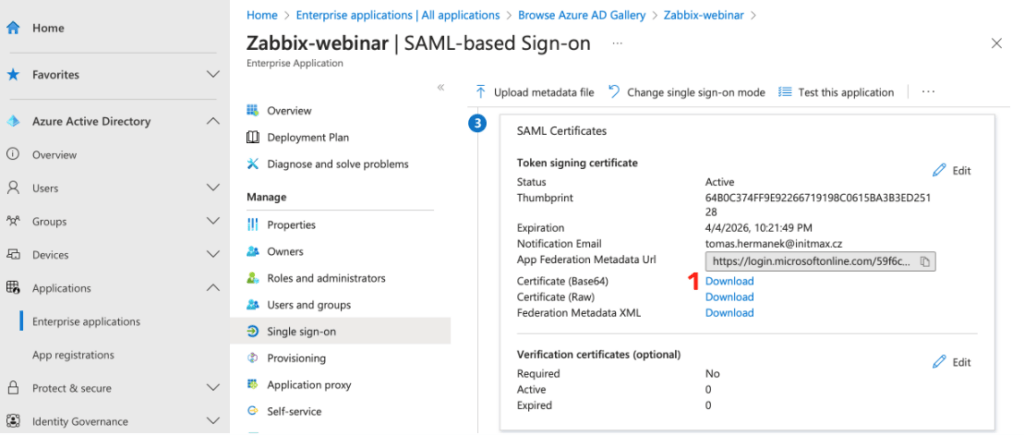

Для работы SAML нужно загрузить сертификат (IDP_CERT) с сервера Azure на сервер Zabbix. В зависимости от версии (7.0 или 7.2+), создайте папки и выставите права chmod 644.

# Для Zabbix 7.0 и ниже

mkdir /usr/share/zabbix/conf/certs/

chmod 644 /usr/share/zabbix/conf/certs/AZURE.cerНе забудьте прописать путь к сертификату в zabbix.conf.php: $SSO['IDP_CERT'] = 'conf/certs/AZURE.cer';.

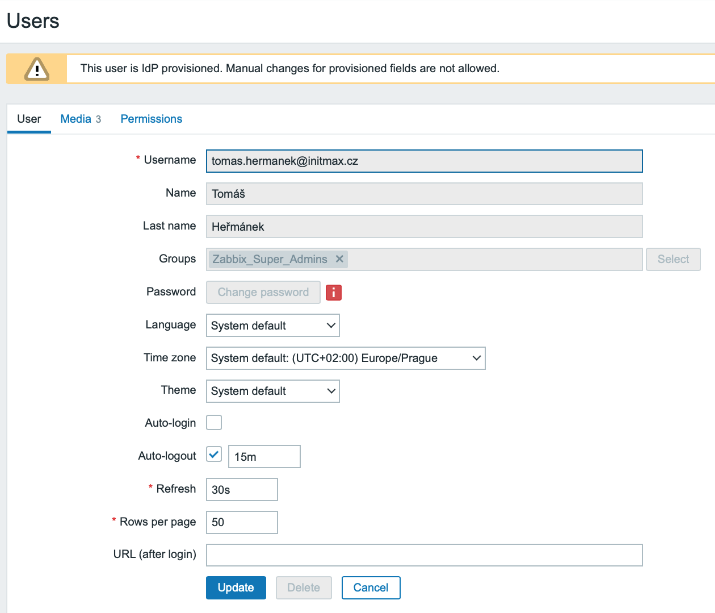

После настройки SAML включаем JIT provisioning, связывая имена заявок Azure с полями подготовки в Zabbix. Это обеспечит увеличение прибыли благодаря централизованному управлению доступом. Интересно, что это также снижает нагрузку на службу поддержки, которая перестает заниматься сбросом паролей.

SCIM (Azure AD) для максимальной автоматизации ⚡

SCIM дает нам самый полный контроль над жизненным циклом пользователя. Да, у него есть свои ограничения (например, Zabbix сам не управляет обновлениями прав через SCIM), но для автоматического создания учетных записей он идеален.

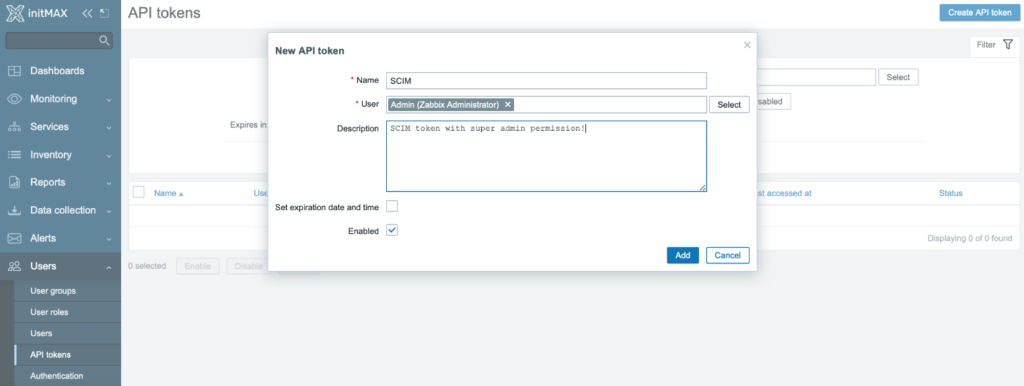

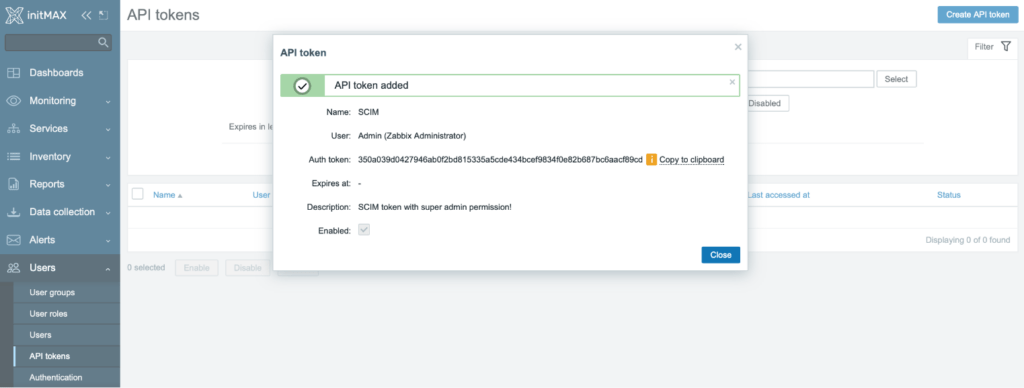

- Настройка API токена в Zabbix:

1. Включаем Enable SCIM provisioning в настройках SAML.

2. Создаем API токен с правами супер-администратора в Users -> API tokens. Срок действия токена лучше отключить.

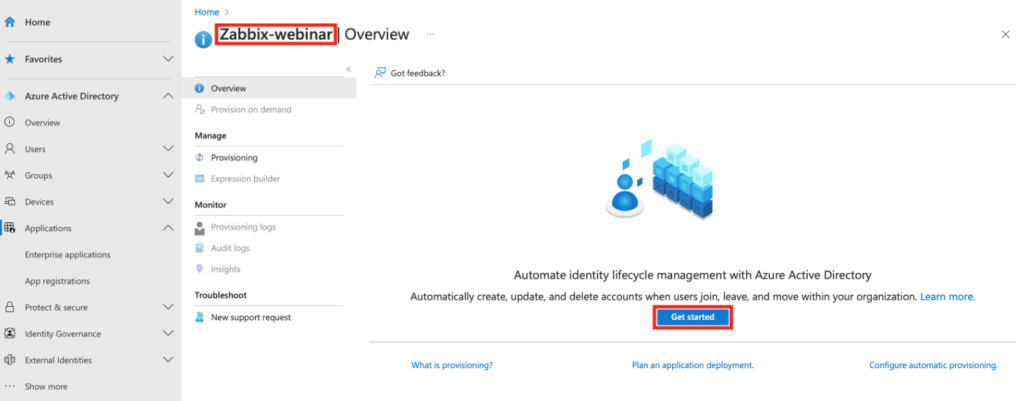

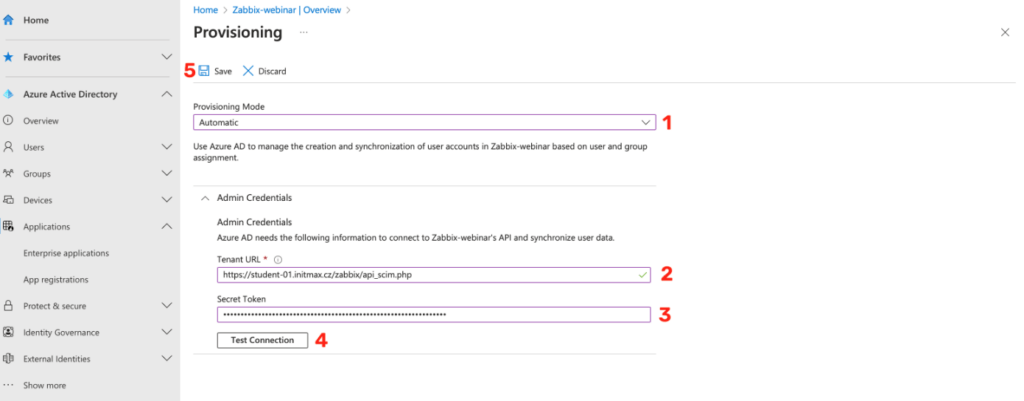

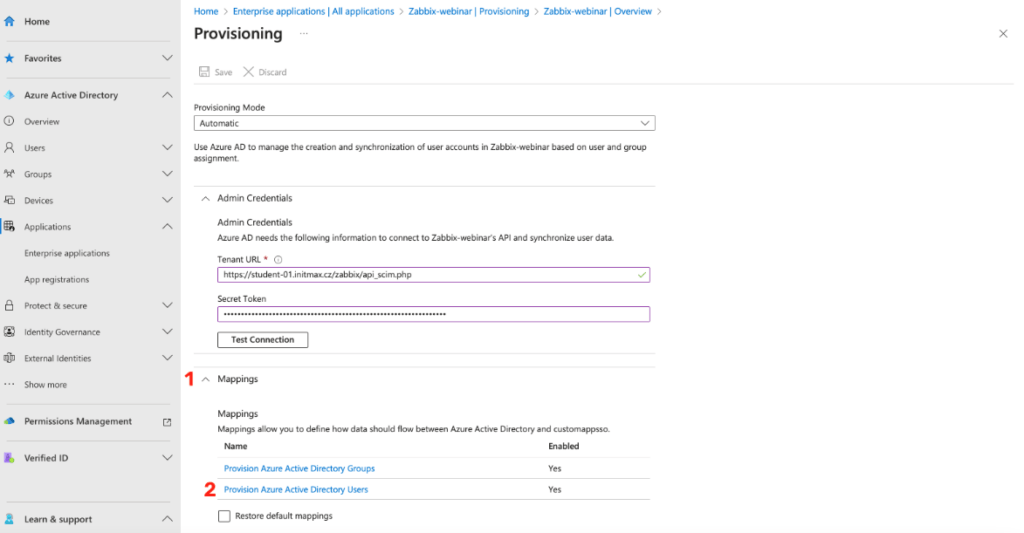

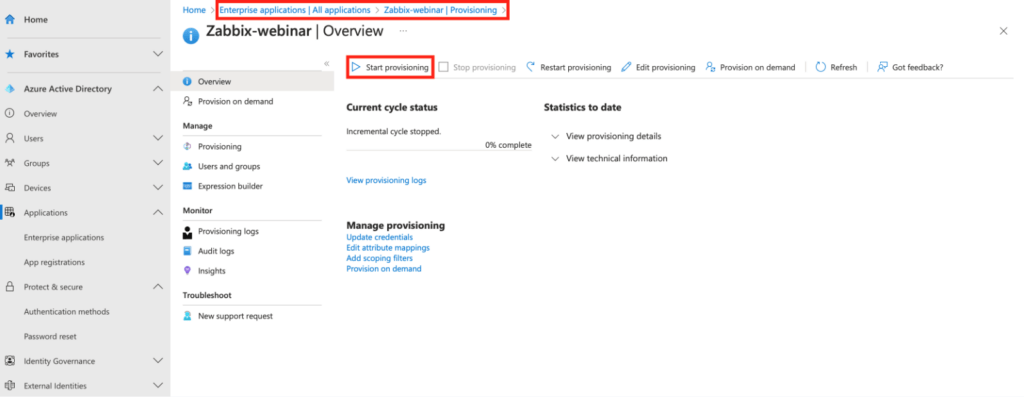

- Настройка в Azure (Provisioning):

1. В Azure выбираем режим Automatic.

2. Вставляем Tenant URL (SCIM API Zabbix) и сохраненный токен в поле Secret Token.

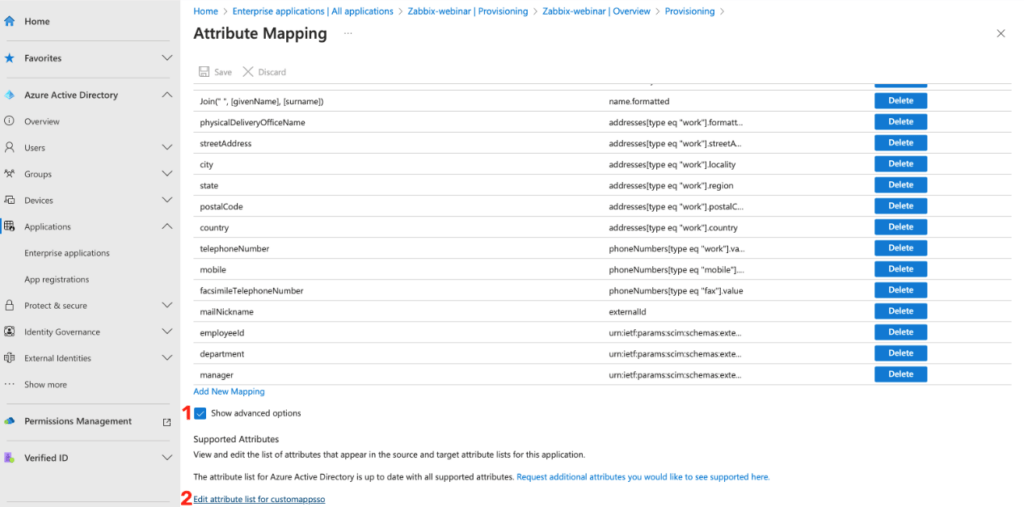

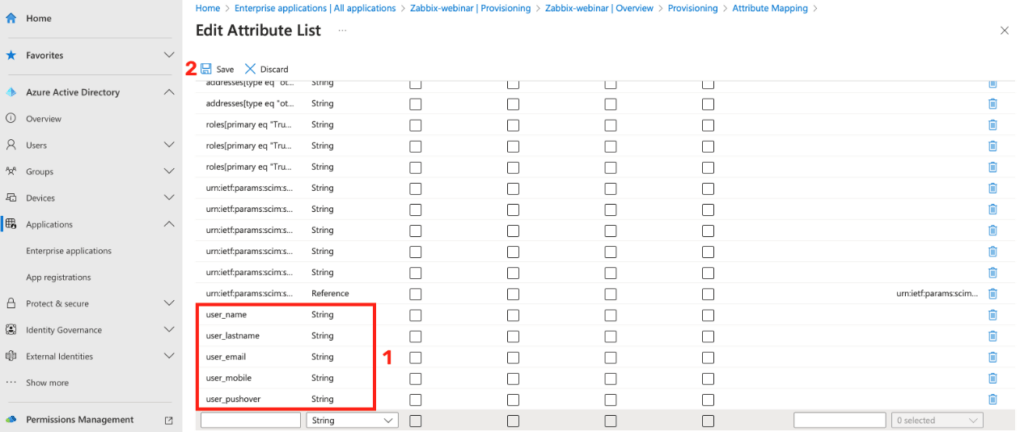

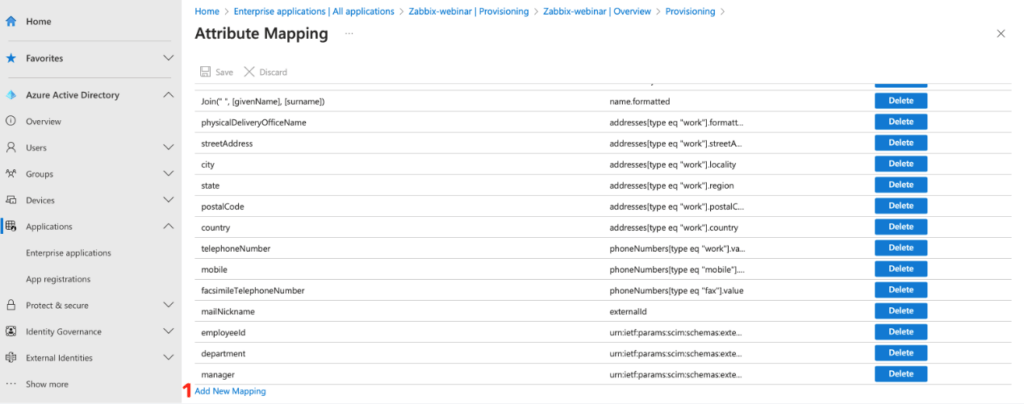

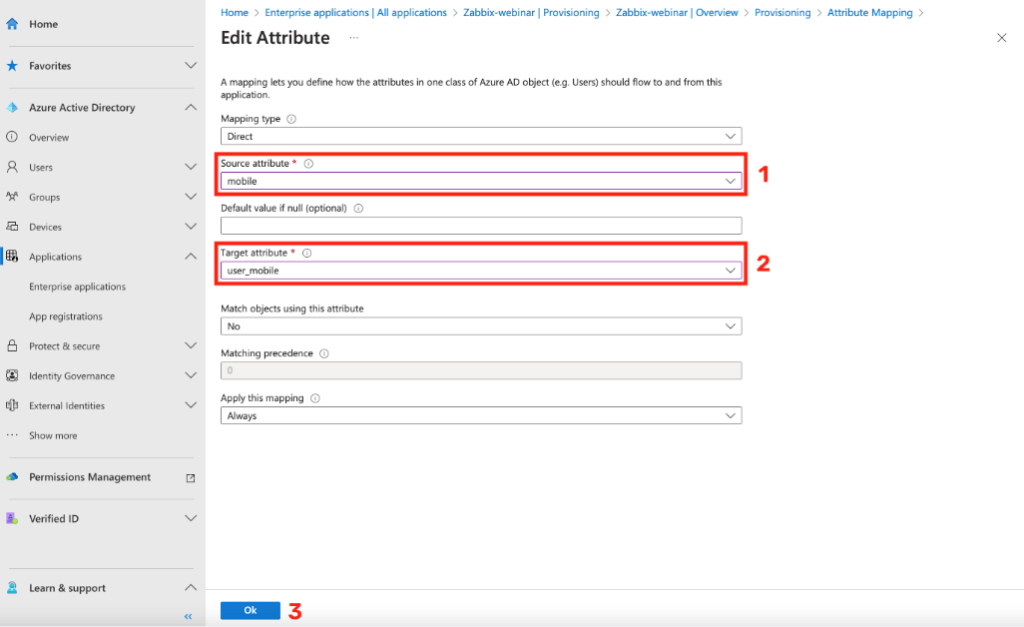

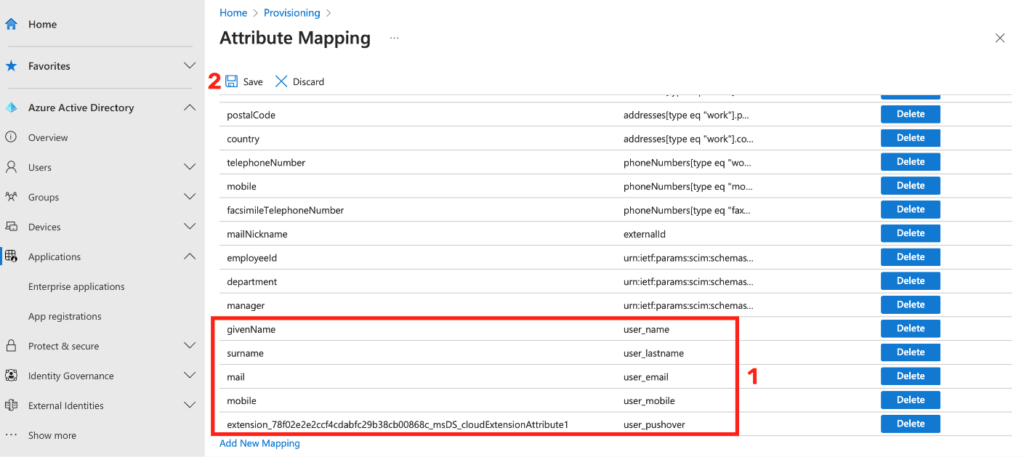

- Сопоставление атрибутов:

В Attribute Mapping включаем Show advanced options и редактируем список атрибутов. Нужно создать соответствие между атрибутами AD и полями Zabbix (например, user_mobile). Затем запускаем подготовку (Start provisioning).

Внедрение SCIM дает реальное конкурентное преимущество, поскольку новые сотрудники получают доступ мгновенно. Просто. Быстро. Работает.

Нужна помощь с автоматизацией?

Если вы внедряете LDAP, SAML или SCIM в Zabbix, вам потребуется точное сопоставление атрибутов и понимание, как устроена файловая система сервера. Ошибки здесь могут привести к проблемам с доступом или, что хуже, к нарушению политик безопасности.

Я — Александр, Технический консультант. Моя специализация — повышение ROI через автоматизацию мониторинга. Мы с командой эксперты в интеграции Zabbix с любыми корпоративными IDP. Чем можем помочь:

- Настроим надежную JIT-подготовку пользователей через SAML/LDAP.

- Проведем аудит ваших текущих настроек аутентификации, найдем все узкие места.

- Разработаем кастомные скрипты для более глубокой синхронизации данных.

- Обсудим ваш проект: skypoyinvest.ru